2014년 12월 9일 한수원 직원 3571명은 악성코드가 담긴 이메일을 5000여통 받았다. PC 8대가 감염됐으며, 5대는 하드디스크가 초기화되는 피해를 봤다. 한수원을 노린 악성 이메일 공격이 발생한지 2년이 됐지만 주요 사회기반 시설을 노린 사이버 공격은 진행형이다.

원전 도면 유출에 이어 국방부까지 해킹하며 주요 군사 기밀 탈취와 사회 혼란을 노린다. 국가 지원을 받는 해킹 세력은 호시탐탐 사회기반 시설의 사이버 마비를 시도한다.

◇허술한 사회기반시설 사이버 보안

국군 사이버사령부 해킹이 알려진 것은 지난 9월 말. 사이버사령부가 운영하는 백신 중계 서버가 해킹됐다. 사이버사령부는 전군 인터넷망 PC에 보안 프로그램을 공급한다. 이 서버가 해킹을 당했다. 군을 비롯해 사회기반 시설은 인터넷망과 내부 망이 논리 또는 물리 형태로 분리됐다. 그러나 양쪽을 연결하는 접점이 있고, 그게 중계 서버다.

A보안 전문가는 7일 “사이버사령부가 어떤 통로로 해킹됐는지 밝혀내지 못하고 있다”면서 “인터넷 PC망을 넘어 폐쇄된 업무 망이 공격당해 여파는 커질 것”이라고 우려했다.

최근 공격자는 주요 기관이 사용하는 공용 소프트웨어(SW)의 취약점 등을 파고들어서 악성코드를 내부 PC에 유포하고 장악한다. 이후 중계 서버를 이용, 내부 망 침투를 시도할 수 있다. 국방부 인트라넷 해킹 역시 이런 통로를 이용해 이뤄졌을 가능성이 짙다. 최근 한국의 주요 시설을 노린 해킹은 주로 중앙관리 SW의 취약점을 이용해 이뤄진다.

◇정교한 공격 늘었다

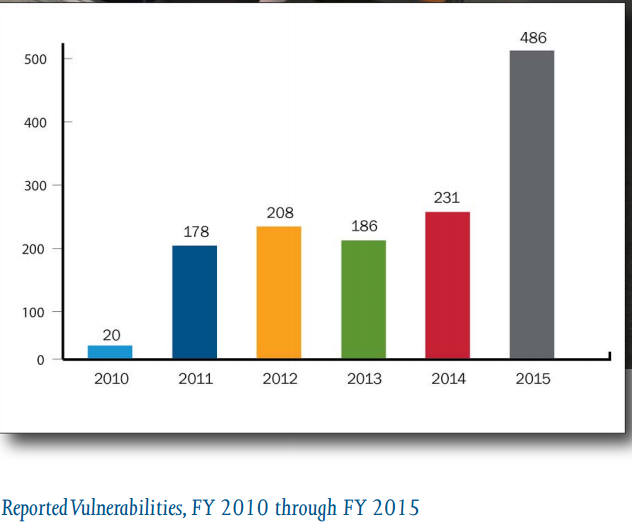

사회기반 시설에 대한 공격은 빈번하진 않지만 성공할 경우 커다란 사회 혼란과 범국가 차원의 피해를 발생시킨다. 산업제어시스템(ICS/SCADA)을 운용하는 기관이나 기업을 표적으로 삼은 공격이 정교해졌다.

문해은 NSHC 팀장은 “기존의 공격 주 대상인 발전소나 철도뿐만 아니라 상수도, 항공, 의료 등으로 범위가 확대되고 있다”면서 “탐지와 대응이 어려운 프로그램논리가능제어기(PLC) 장비에서 동작하는 악성코드 공격이 등장할 것”이라고 전망했다.

이 웜은 PLC SW 전용 프로그램 언어인 스트럭처드 텍스트(ST)로 제작됐다. PLC웜은 내부 데이터를 수정하고 분산서비스거부(DoS) 공격처럼 PLC를 정지시킨다.

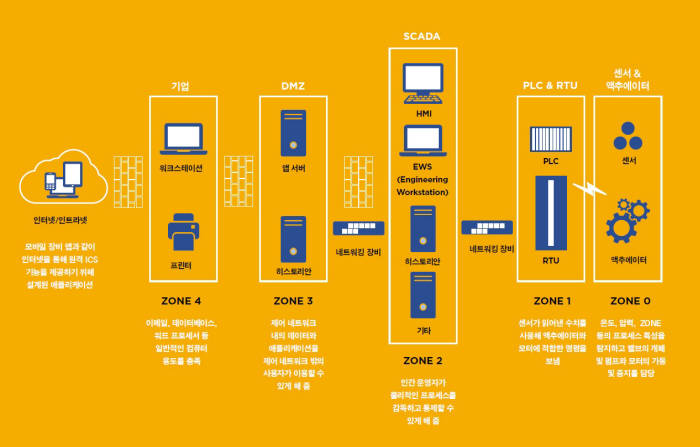

제어시스템의 보안 취약점은 지속 증대한다. 파이어아이는 2000년 이후 15년 동안 1552개에 이르는 산업제어시스템(ICS)의 취약점을 확인했다. 이 가운데 3분의 1인 516개는 공개 당시 보안 패치가 없는 제로데이였다. 게다가 상당수 ICS는 보안 패치가 나와도 업데이트가 즉시 이뤄지지 않는다.

◇여전히 낮은 보안 의식

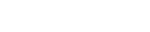

사회기반 시설을 운영하는 기관이나 기업은 제어시스템을 인터넷망과 분리해 운용한다. 제어시스템은 업무 망이나 인터넷망 등과 분리된다. 대부분의 제어시스템은 물리 형태 보안에 집중돼 있으며, 물리 형태의 고립이 사이버 위협에서도 안전하다는 맹신이 강하다.

이창훈 카스퍼스키랩코리아 대표는 “조직 대부분은 ICS/SCADA 환경에서 사이버 보안이 튼튼하면 좋지만 아니어도 그만이라고 생각한다”면서 “기존의 생산 공정 안전이나 산업시스템 가용성은 사이버 보안과 무관한 주제로 여긴다”고 말했다.

카스퍼스키랩의 조사 결과 ICS 환경에서도 가짜 네트워크 아이덴티티 스푸핑, 액세스 권한 초과 악용, 하나의 인증 계정을 통한 여러 시스템 접근, 일반 해킹 수단이 발견된다. 대부분의 ICS 시스템과 SCADA SW, PLC 공급업체는 제품 설계 때 사이버 보안을 고려하지 않았다.

이 대표는 “제어시스템 관리자가 기술 웹사이트에 질문을 올리면서 ICS 네트워크 토폴로지를 공유하거나 접근 정책, 기술 방법과 관련된 중요한 세부 사항을 무심코 누설한다”면서 “직접 악성코드나 해커를 내부 시스템으로 유도하지 않아도 이런 행동 자체가 제어시스템을 위험에 처하게 한다”고 경고했다.

인텔시큐리티 관계자는 “제어시스템에서 경영 정보 활용을 위한 망 연계 때 `일방향전송장치`를 활용하고 비인가 전산장비 연결은 금지해야 한다”면서 “USB포트를 물리력으로 봉인하는 등 제어시스템 사이버 보안 관리를 강화해야 한다”고 말했다.

저작권자 © PRESS9 무단전재 및 재배포 금지