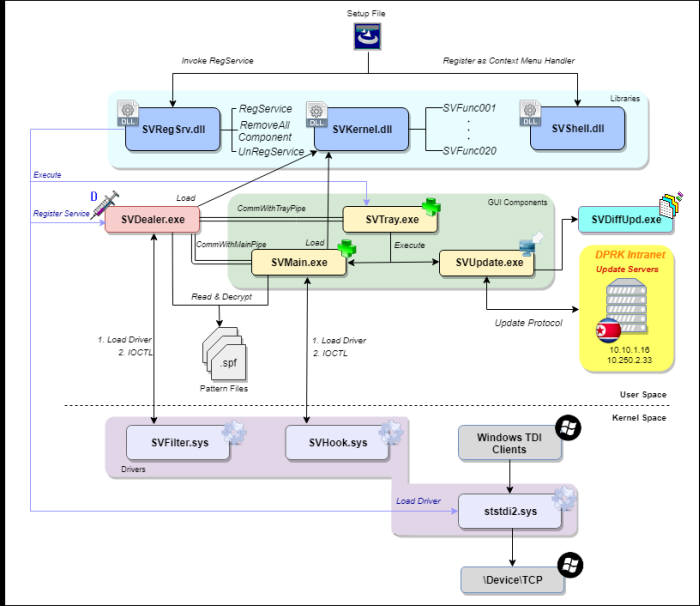

포브스는 베일에 쌓여있던 북한 안티바이러스 '실리왁찐(SiliVaccine)'이 트렌드마이크로 엔진을 불법 복제해 개발됐다고 2일 보도했다. 이스라엘 보안 기업 체크포인트는 북한을 방문했던 외국 언론인 통해 실리왁찐을 입수해 분석했다. 체크포인트는 실리왁찐이 트렌드마이크로가 2005년에 내놓은 안티바이러스 엔진을 기반으로 한다고 설명했다.

트렌드마이크로측은 “실리왁찐에서 나온 스캔 엔진 'VSAPI'는 10년 전 버전을 리패키징했다”면서 “최초에 어떻게 북으로 넘어갔는지 확실치 않다”고 답했다. 이어 “북한과 사업을 하지 않았다”면서 “문제가 된 엔진은 오래된 제품으로 수년간 다양한 주문자상표부착생산(OEM) 거래에서 보안 제품에 들어간 버전”이라고 덧붙였다. 트렌드마이크로는 “북한의 불법 복제가 트렌드마이크로 고객에 중대한 위험을 초래하지 않는다”고 강조했다.

해당 파일 서명은 알려진 악성코드 변종과 직접 관련이 없다. 해당 기능이 실리왁찐을 설치한 PC에서 정보를 빼돌리는 백도어일 가능성도 있다. 체크포인트는 실리왁찐 바이너리에서 평양광명정보기술사(PGI)와 STS 테크 서비스라는 기업명을 발견했다. 제작 회사일 가능성이 높다.

실리왁찐 실행화면을 보면 악성코드를 부르는 '바이러스'를 '비루스'로 표현했다. 검사와 격리 기능이 들어있다.

자쿠 악성코드에 쓰인 전자서명은 '닝보 가오신규 지디안 일렉트릭 파워주식회사(Ningbo Gaoxinqu zhidian Electric Power Co.,Ltd)'가 발행했다. 다크호텔 캠페인에서도 같은 인증서가 쓰였다.

저작권자 © PRESS9 무단전재 및 재배포 금지